Exigences essentielles de cybersécurité du CRA : ce que les fabricants doivent intégrer dès la conception

Introduction : l’Annexe I du CRA, un socle technique obligatoire

Cet article s’inscrit dans le cadre de notre dossier complet consacré au Cyber Resilience Act (CRA).

Le cœur technique du règlement repose sur l’Annexe I du Cyber Resilience Act, qui fait partie intégrante du texte juridique européen. Cette annexe officielle définit les exigences essentielles de cybersécurité que les fabricants doivent respecter pour concevoir des produits conformes et accéder au marché européen.

Ces exigences ne relèvent plus de bonnes pratiques facultatives : elles constituent un socle réglementaire opposable, directement lié à la conformité CRA et au marquage CE.

—> Pour une vision globale du cadre réglementaire, consultez notre article principal :

Cyber Resilience Act (CRA) : comprendre le règlement européen qui redéfinit la cybersécurité des produits numériques.

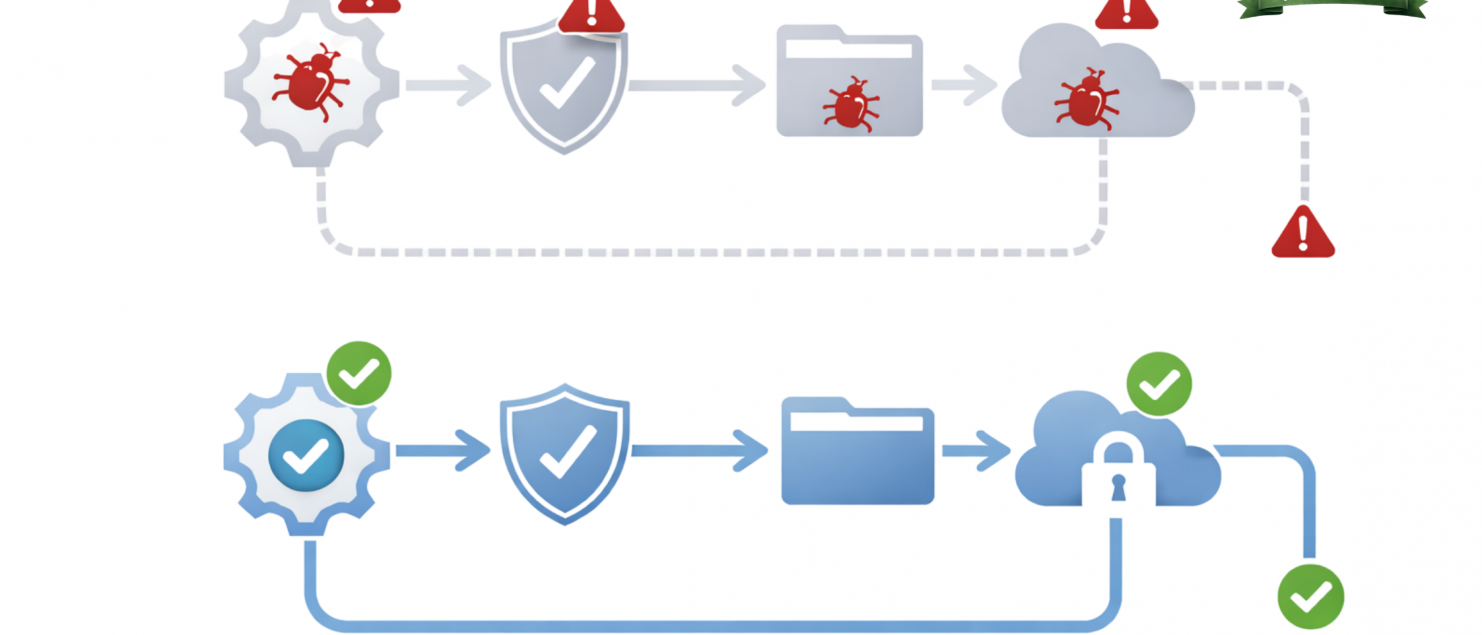

Security by design et security by default : les fondements du CRA

Le Cyber Resilience Act repose sur deux principes structurants qui irriguent l’ensemble des exigences techniques.

La sécurité dès la conception (security by design)

La cybersécurité doit être intégrée dès les premières phases de conception du produit :

- Définition de l’architecture système,

- Choix des composants matériels et logiciels,

- Conception des interfaces,

- Mécanismes de mise à jour et de maintenance.

La sécurité ne peut plus être ajoutée a posteriori sans remettre en cause la conformité du produit.

La sécurité par défaut (security by default)

Les produits doivent être livrés dans un état sécurisé par défaut, sans configuration complexe requise de la part de l’utilisateur final.

Cela implique notamment :

- Des paramètres sécurisés dès l’installation,

- L’absence de mécanismes faibles activés par défaut,

- Une réduction maximale de la surface d’attaque.

Les exigences essentielles de cybersécurité définies par l’Annexe I

L’Annexe I du CRA détaille un ensemble cohérent d’exigences techniques applicables à tous les produits concernés.

Réduction de la surface d’attaque

Les produits doivent être conçus pour limiter les points d’entrée exploitables :

- Désactivation des services non essentiels,

- Exposition minimale des interfaces réseau,

- Cloisonnement des fonctions critiques,

- Application du principe du moindre privilège.

Toute fonctionnalité inutile constitue un risque de non-conformité.

Interdiction des mots de passe faibles ou par défaut

Le CRA interdit explicitement :

- Les mots de passe par défaut universels,

- Les identifiants codés en dur,

- Les mécanismes d’authentification insuffisants.

Les produits doivent intégrer:

- Des mécanismes d’authentification robustes,

- Une gestion sécurisée des identités,

- Une protection contre les accès non autorisés dès la première mise en service.

Protection des données et des communications

Les exigences portent notamment sur :

- Le chiffrement des communications,

- La protection des données stockées,

- La sécurisation des échanges entre composants.

Les mécanismes cryptographiques doivent être :

- Reconnus par l’état de l’art,

- Proportionnés aux risques,

- Correctement implémentés.

Le chiffrement devient ainsi une exigence réglementaire, et non plus un simple choix technique.

Gestion sécurisée des mises à jour

Le CRA impose aux fabricants de prévoir des mécanismes permettant :

- Le déploiement de mises à jour de sécurité,

- La vérification de leur intégrité et de leur authenticité,

- La prévention des mises à jour malveillantes.

- Les mécanismes de mise à jour (OTA ou équivalent) doivent être considérés comme des composants critiques de l’architecture produit.

Résilience face aux vulnérabilités connues

Les produits doivent être conçus pour :

- Résister aux attaques connues,

- Limiter les impacts en cas de compromission,

- Éviter la propagation à d’autres systèmes.

Cette approche repose sur des principes de défense en profondeur et de compartimentation.

Documentation technique et justification des choix de sécurité

La conformité CRA ne repose pas uniquement sur l’implémentation technique.

Documentation exigée par le CRA

Les fabricants doivent être en mesure de :

- Documenter l’architecture de sécurité,

- Justifier les mécanismes mis en œuvre,

- Démontrer la prise en compte des risques.

Cette documentation constitue un élément central de la déclaration UE de conformité.

Traçabilité des décisions de conception

Les choix techniques doivent être :

- Traçables,

- Cohérents avec l’analyse de risques,

- Maintenus tout au long du cycle de vie du produit.

L’absence de justification peut être assimilée à une non-conformité réglementaire.

L’analyse de risques comme point de départ de la conformité CRA

Toutes les exigences de l’Annexe I du règlement Cyber Resilience Act reposent sur une analyse de risques structurée.

Identification des menaces et scénarios d’attaque

Les fabricants doivent analyser :

- Les surfaces d’attaque,

- Les vecteurs d’intrusion,

- Les impacts potentiels sur la sécurité, la sûreté et la continuité de service.

Cette analyse doit être spécifique au produit.

Proportionnalité des mesures de sécurité

Le CRA adopte une approche proportionnée :

- Plus un produit est critique,

- Plus les exigences de sécurité sont élevées.

Les mesures mises en œuvre doivent être adaptées au niveau de risque identifié.

Ce que les équipes R&D et architecture doivent retenir

Les exigences essentielles de cybersécurité du CRA impliquent un changement structurel :

- La cybersécurité devient une exigence réglementaire dès la conception,

- Les choix techniques doivent être justifiés et documentés,

- L’architecture produit devient un pilier central de la conformité.

Anticiper ces exigences permet :

- D’éviter des refontes coûteuses,

- De réduire les risques juridiques,

- De concevoir des produits plus robustes et durables.

—> Pour compléter cette analyse, consultez également nos articles dédiés à la gestion des vulnérabilités et au marquage CE dans le cadre du CRA.

Pour passer de la compréhension des exigences de cybersécurité du CRA à leur mise en œuvre opérationnelle dès la conception des produits, TEKIN propose un accompagnement structuré couvrant l’ensemble du cycle de vie des solutions IoT.

Découvrez comment TEKIN accompagne les fabricants à chaque étape de la conformité CRA dans notre article dédié :

—> Conformité Cyber Resilience Act : comment TEKIN accompagne les fabricants IoT à chaque étape.

Liens utiles:

https://cyber.gouv.fr/reglementation/cybersecurite-des-produits/cyber-resilience-act